キンキノジュモン

そもそもchmodって何?

簡単に言うと,そのファイルを弄る権限を変えるコマンドです.

例を挙げると,

| 値 | 所有者 | グループ | その他 |

| 000 | 何もできない | 何もできない | 何もできない |

| 444 | 読込のみ | 読込のみ | 読込のみ |

| 755 | フルアクセス | 読込+実行 | 読込+実行 |

こんな感じ.

オプションの -R は,ディレクトリを操作するときに使います.

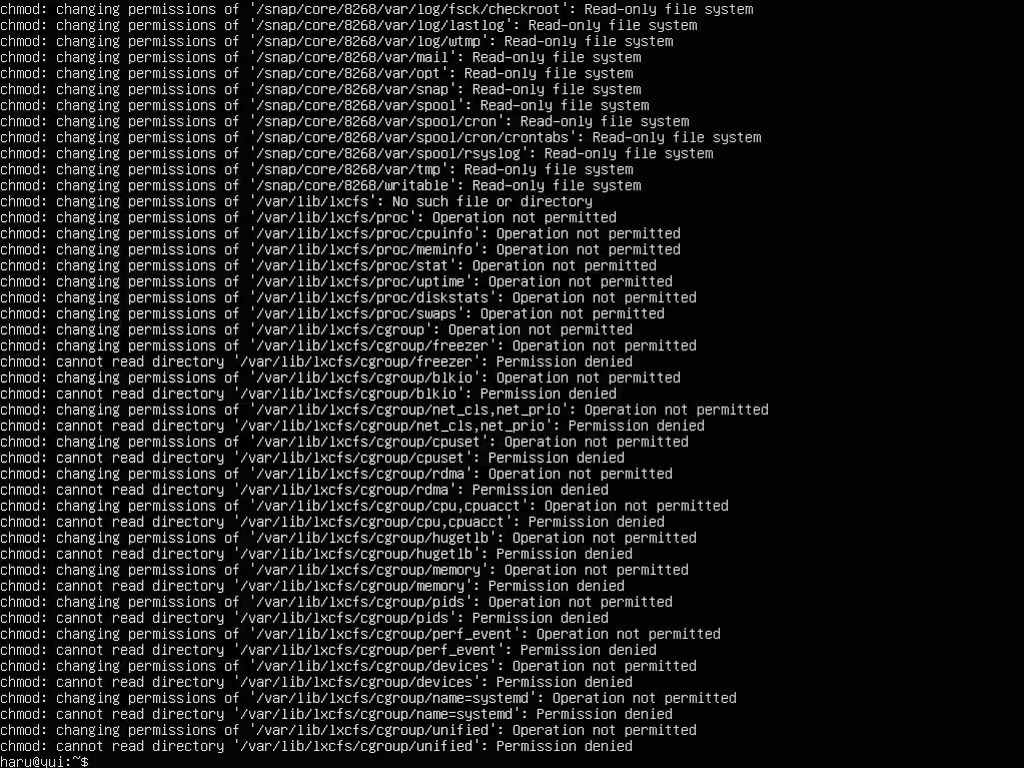

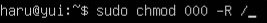

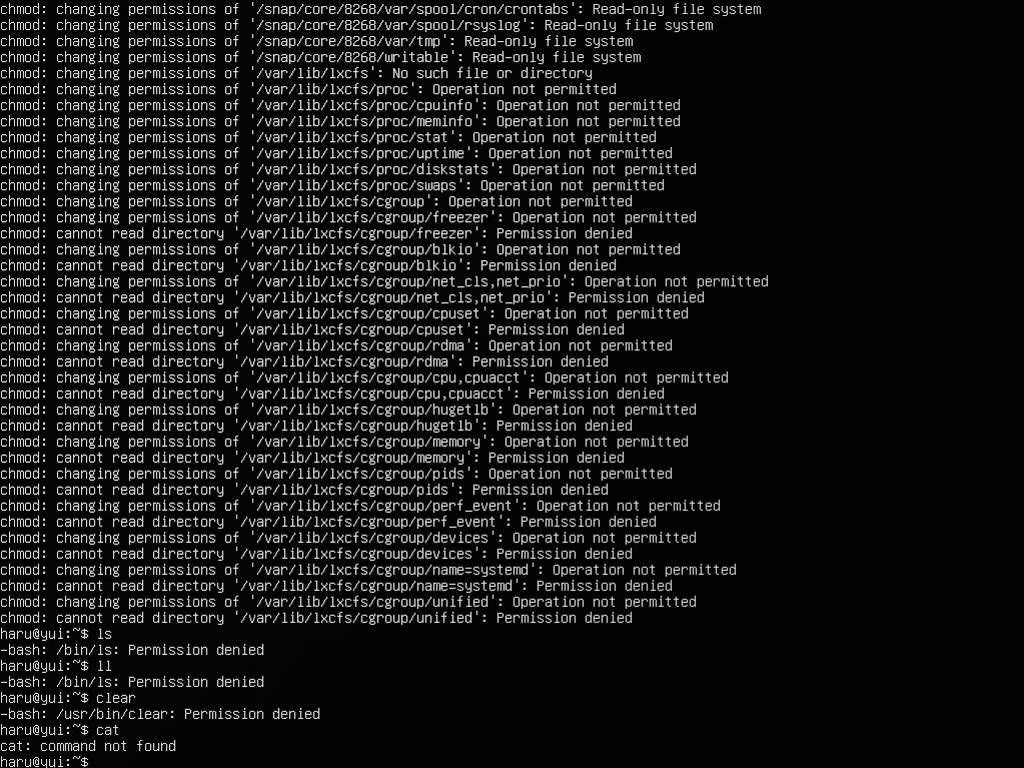

chmod 000 -R / を実行する

メッセージがたくさん流れてきますが,これはこの悪魔のコマンドから逃れることができたファイルたちです.

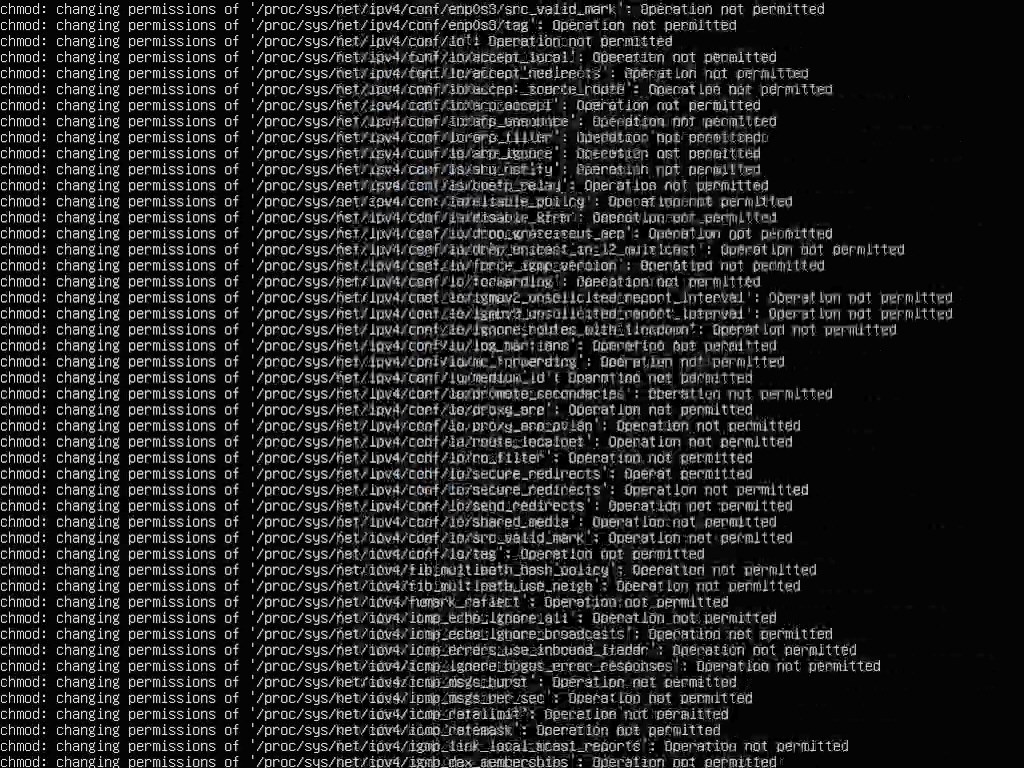

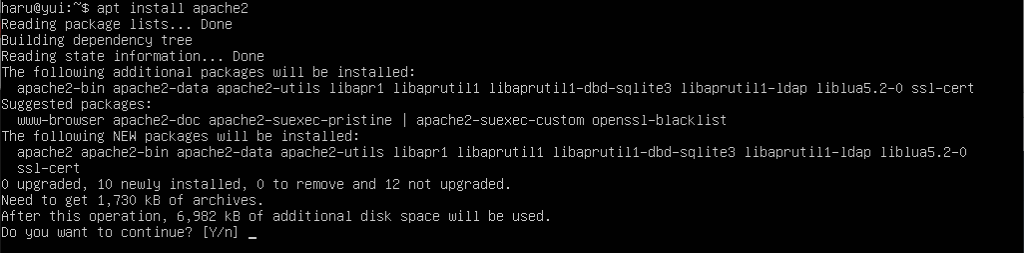

その後

コマンドもchmodの対象なので,コマンドが見つからなくなったり,アクセスする権限がなくなったりして,何もできなくなります.

シェル自体も権限がないので,これを閉じると完全に動かなくなります.

再起動すると

当たり前ですが,ブートするためのファイルも読めなくなったので,起動できません.

以上です.

おまけ

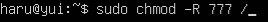

sudo chmod 777 -R / を実行

これを実行しただけではなんの問題も起きていないように見えますが,どのユーザーからも/直下のファイルを書き換えることができてしまいます.

わかりやすく言うと,

このUbuntuのユーザがrootと同じ扱いになる

というわけ.

このままだと,

誰でも好き勝手にパッケージをインストールできる

誰でもすべてのファイルを弄る事ができる

まぁこんな感じ.

セキュリティ的にもマズいのでやらないほうが吉

オチはありません.

Related Posts:

Raspberry Pi 4でSoftether BridgeでVPNを張る

Misskeyのオブジェクトストレージ環境をMinIOで構築する

Misskey 2023.11.1にMeilisearchを導入し,インデックスを作成する